In diesem Artikel erklären wir, was eine Hashrate in Proof-of-Work ist, warum der Vergleich der Hashraten verschiedener Netzwerke irreführend ist und wie man einen korrekten Vergleich unter Berücksichtigung der Komplexität und der Energiekosten durchführt, um die Rentabilität zu berechnen.

Was ist eine Hash-Rate und warum ist sie wichtig?

Die Hash-Rate ist die Geschwindigkeit, mit der kryptografische Berechnungen durchgeführt werden, um einen gültigen Block zu finden. Je höher die Gesamt-Hash-Rate des Netzwerks ist, desto teurer und schwieriger ist es, einen 51 %-Angriff durchzuführen, sodass die Hash-Rate in direktem Zusammenhang mit dem Sicherheitsniveau steht. Für Miner bestimmt dieser Indikator ihren Anteil an der Belohnung: Je höher Ihr Anteil an der Hash-Rate des Netzwerks ist, desto größer ist die zu erwartende Belohnung, bereinigt um Stromkosten und Geräteeffizienz. Es gibt auch metrische Präfixe für „Hashes pro Sekunde” (Hashes per second):

- H/s: Hashes pro Sekunde

- kH/s: Kilo-Hashes pro Sekunde

- MH/s: Megahashes pro Sekunde

- GH/s: Gigahashes pro Sekunde

- TH/s: Terahashes pro Sekunde

Sie werden als Maßeinheiten für die Rechenleistung verwendet, um die Hash-Rate anzuzeigen (damit die Zahl lesbar ist), unabhängig davon, ob es sich um ASIC, GPU oder CPU handelt.

Warum ein direkter Vergleich falsch ist

Die Maßeinheiten sind unterschiedlich, und diese Zahlen sind ohne Kontext und ohne Verständnis dafür, um welche Blockchain es sich handelt, nicht vergleichbar.

„TH/s und H/s ohne Normalisierung hinsichtlich Komplexität und Energieeffizienz zu vergleichen, ist wie Kilometer und Liter zu vergleichen: Die Zahlen sehen gut aus, aber sie ergeben keinen Sinn.“ – Artikel über die Normalisierung der Hash-Rate habr.com

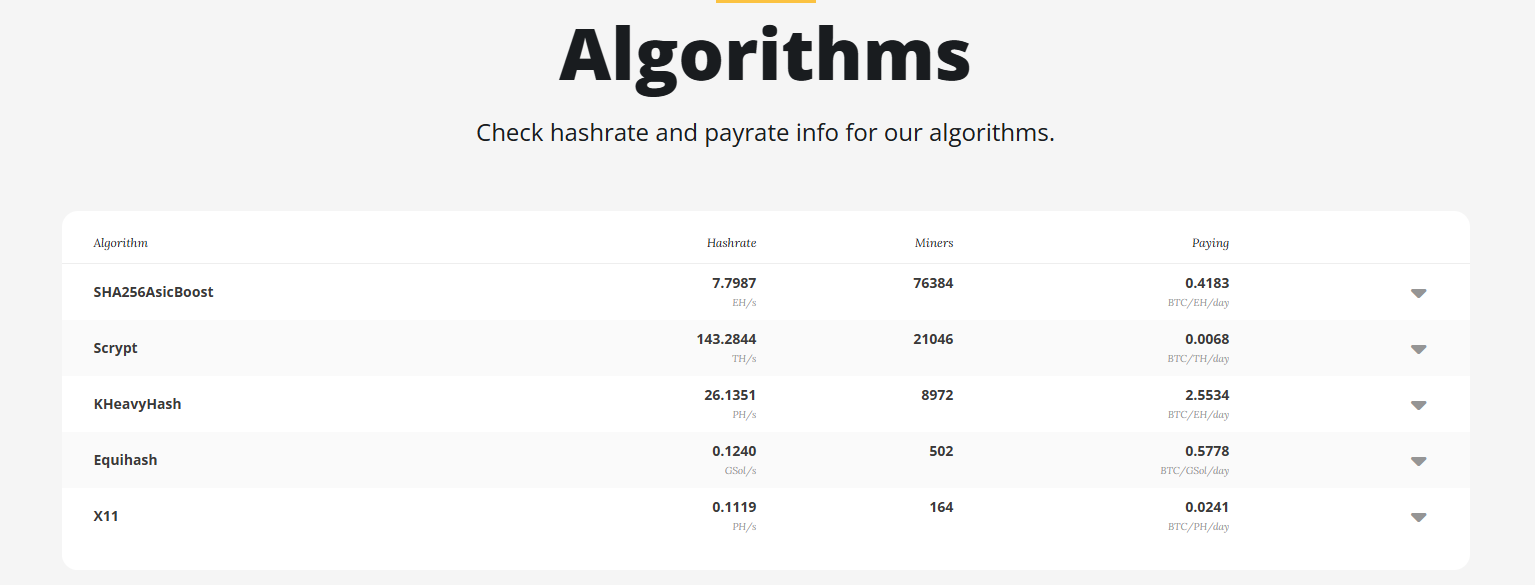

Quelle: nicehash.com

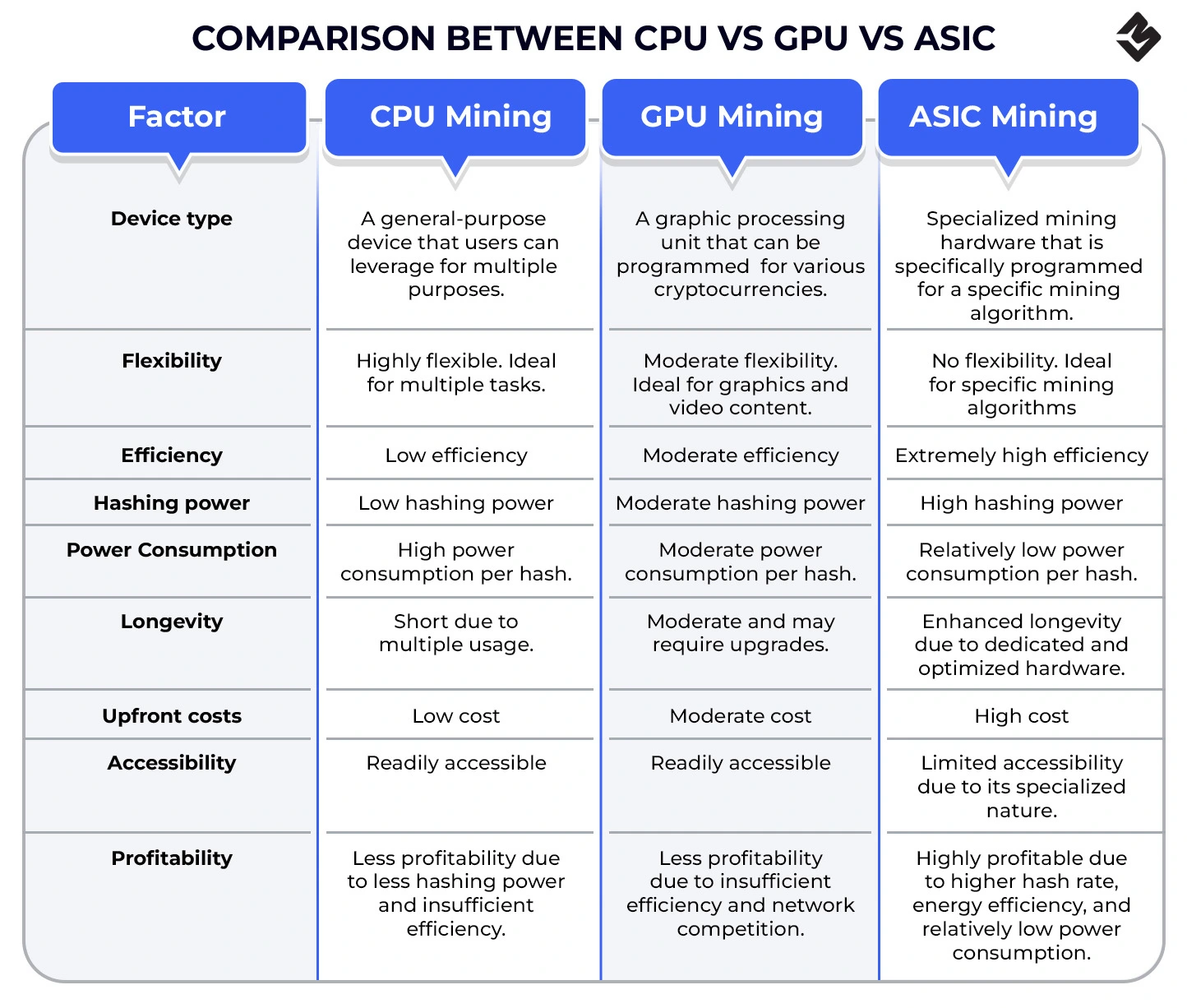

Algorithmen belasten Speicher und Rechenleistung unterschiedlich, und Geräte (ASIC, GPU, CPU) haben unterschiedliche Leistungs- und Energieverbrauchsprofile. Ohne Normalisierung hinsichtlich Komplexität und Energieverbrauchs wird der Vergleich zu einem Zahlenspiel, das weder die aktuelle Komplexität des Netzwerks noch die tatsächliche Rentabilität des Minings widerspiegelt.

Quelle: cryptominerbros.com

Methodik für einen korrekten Vergleich

Der Vergleich beginnt mit der Normalisierung: Wir nehmen die „native“ Hash-Rate des Netzwerks, berücksichtigen die aktuelle Komplexität (wie viel Arbeit pro Block erforderlich ist), fügen das Energieprofil hinzu (Joule pro Megahash, Watt pro Terahash) und wandeln alles in verständliche Metriken um. Wir bewerten die Rentabilität als Funktion der Blockbelohnung, des Coin-Preises und des Hash-Rate-Anteils, berücksichtigen dabei jedoch stets die Schwierigkeit, die Strompreise und die Effizienz der Geräte. Das Ergebnis ist ein realer Vergleich nicht der Hash-Rate-Zahlen, sondern der Bedingungen: Arbeitskosten, Energie, Geräteleistung und Risiken.

PoW-Algorithmen und ihre Eigenschaften

SHA-256 (Bitcoin, Bitcoin Cash)

Ein ASIC-orientierter Algorithmus, gemessen in Terahashes. Er zeichnet sich durch eine hohe Kapitalintensität und einen ausgereiften Gerätemarkt aus. Seine Stärke ist eine hohe Widerstandsfähigkeit gegen Angriffe aufgrund der Konzentration spezialisierter Leistung; seine Schwäche ist eine hohe Einstiegsschwelle und die Abhängigkeit von Energiepreisen.

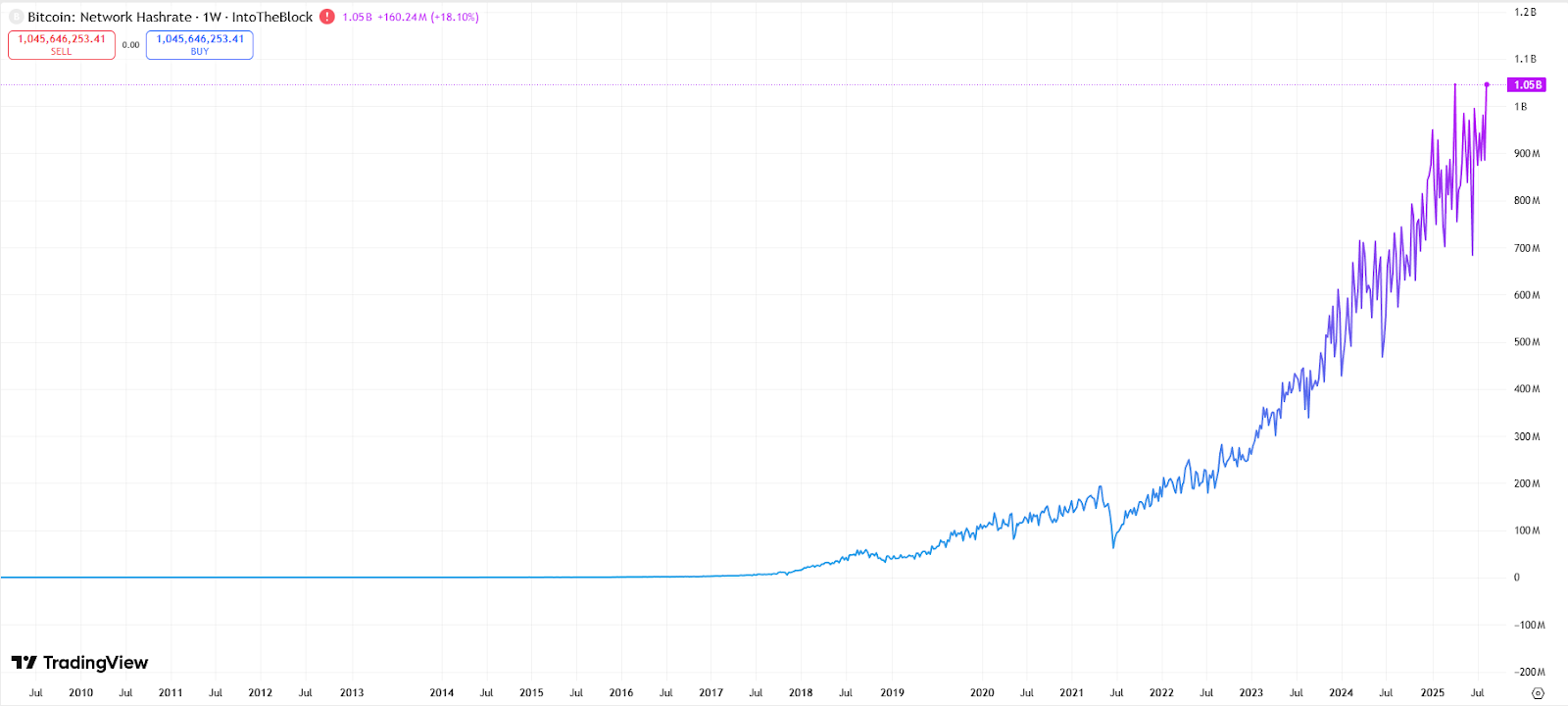

Quelle: tradingview.com

„ Die gesamte Netzwerk-Hash-Rate ist ein direkter Indikator für die Kosten eines 51 %-Angriffs: Je höher die Leistung, desto teurer ist die Organisation“, so die analytische Übersicht „Bitcoin und Netzwerksicherheit 2025“ von Glassnode.

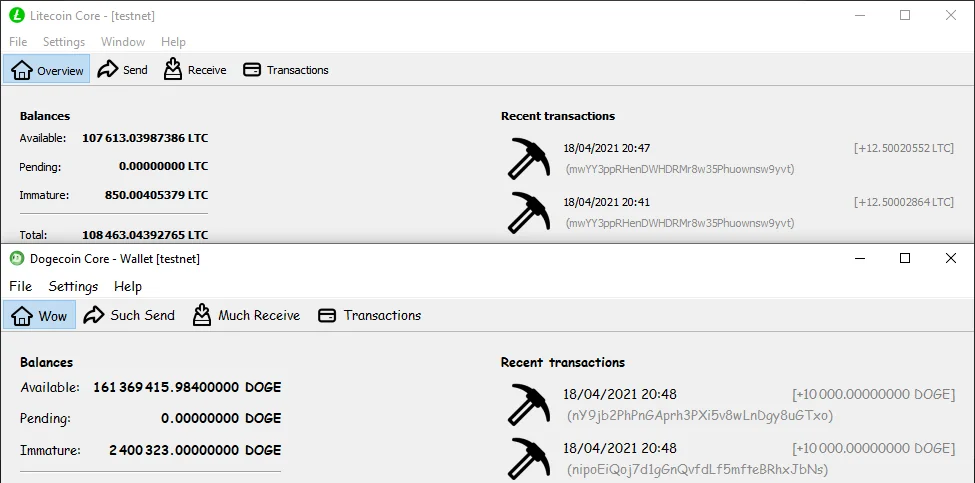

Scrypt (Litecoin, Dogecoin über Merged Mining)

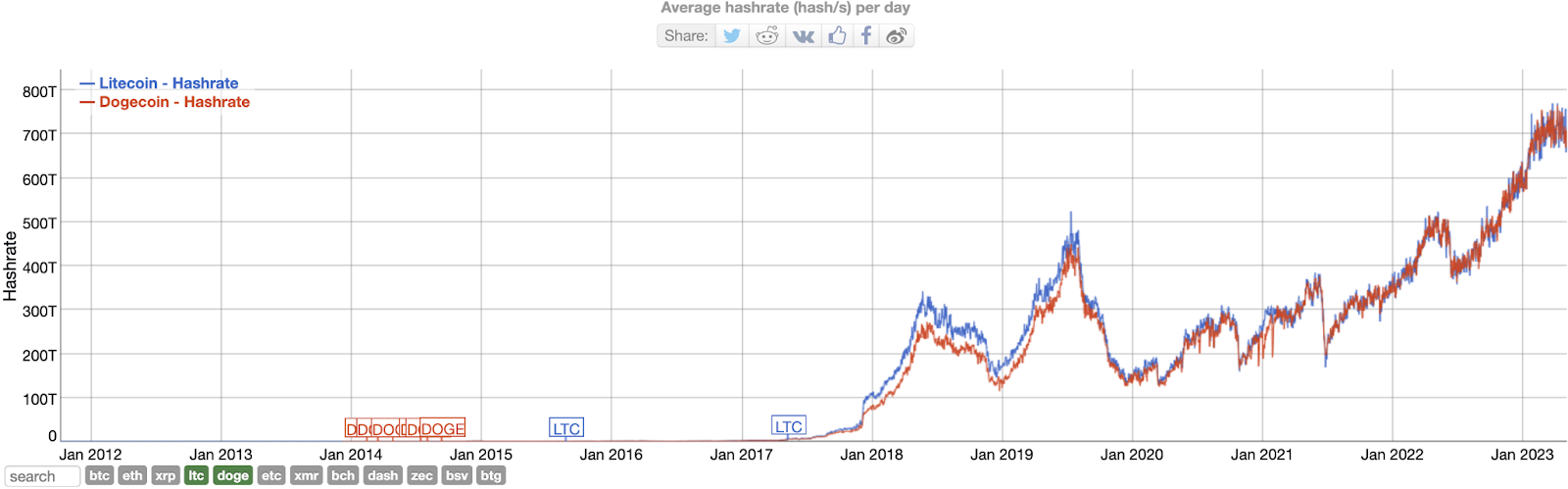

Litecoin läuft auf dem Scrypt-Algorithmus und wird hauptsächlich auf ASIC-Geräten gemined, wobei die Leistung in Gigahashes gemessen wird. Sein Hauptmerkmal ist das Merged Mining: Die auf Litecoin gerichtete Hashrate stärkt gleichzeitig die Sicherheit des Dogecoin-Netzwerks.

Quelle: viabtc.net

Dieser Ansatz erfordert keine separate Ausrüstung für das „Tochter“-Netzwerk und ermöglicht es Minern, Belohnungen in zwei Coins gleichzeitig zu erhalten – Litecoin und Dogecoin. Dies ist eine systematische Methode, um die Stabilität des Ökosystems zu erhöhen und eine zusätzliche Einnahmequelle für die Teilnehmer zu schaffen.

Quelle: reddit.com

KHeavyHash (Kaspa)

GPU-basierter Algorithmus, gemessen in Petahashes. Optimiert für Durchsatz und Latenz, lässt sich gut auf modernen Grafikkarten skalieren. Der Vergleich mit SHA-256 erfordert die Berücksichtigung von Komplexität und Energieprofil: „Mehr Hashes” bedeutet nicht „mehr Einkommen”, solange keine korrekte Rentabilitätsberechnung durchgeführt wurde.

Quelle: kryptex.com

RandomX (Monero)

Ein CPU-orientierter Algorithmus für die anonyme Kryptowährung XMR. Reduziert den Vorteil spezialisierter Hardware und unterstützt eine breite Basis von Minern. Fokus auf Dezentralisierung: Die Sicherheit wird nicht nur anhand der „rohen“ Leistung bewertet, sondern auch anhand der Verteilung dieser Leistung und der Kosten für den Massenzugriff auf CPU-Ressourcen.

„RandomX hat den Fokus wieder auf die Dezentralisierung des Mining gerichtet: Die Sicherheit von Monero wird nicht nur anhand der absoluten Hash-Rate gemessen, sondern auch anhand der Verteilung der CPU-Ressourcen auf eine Vielzahl von Knoten” – Veröffentlichung des Monero-Teams, getmonero.org

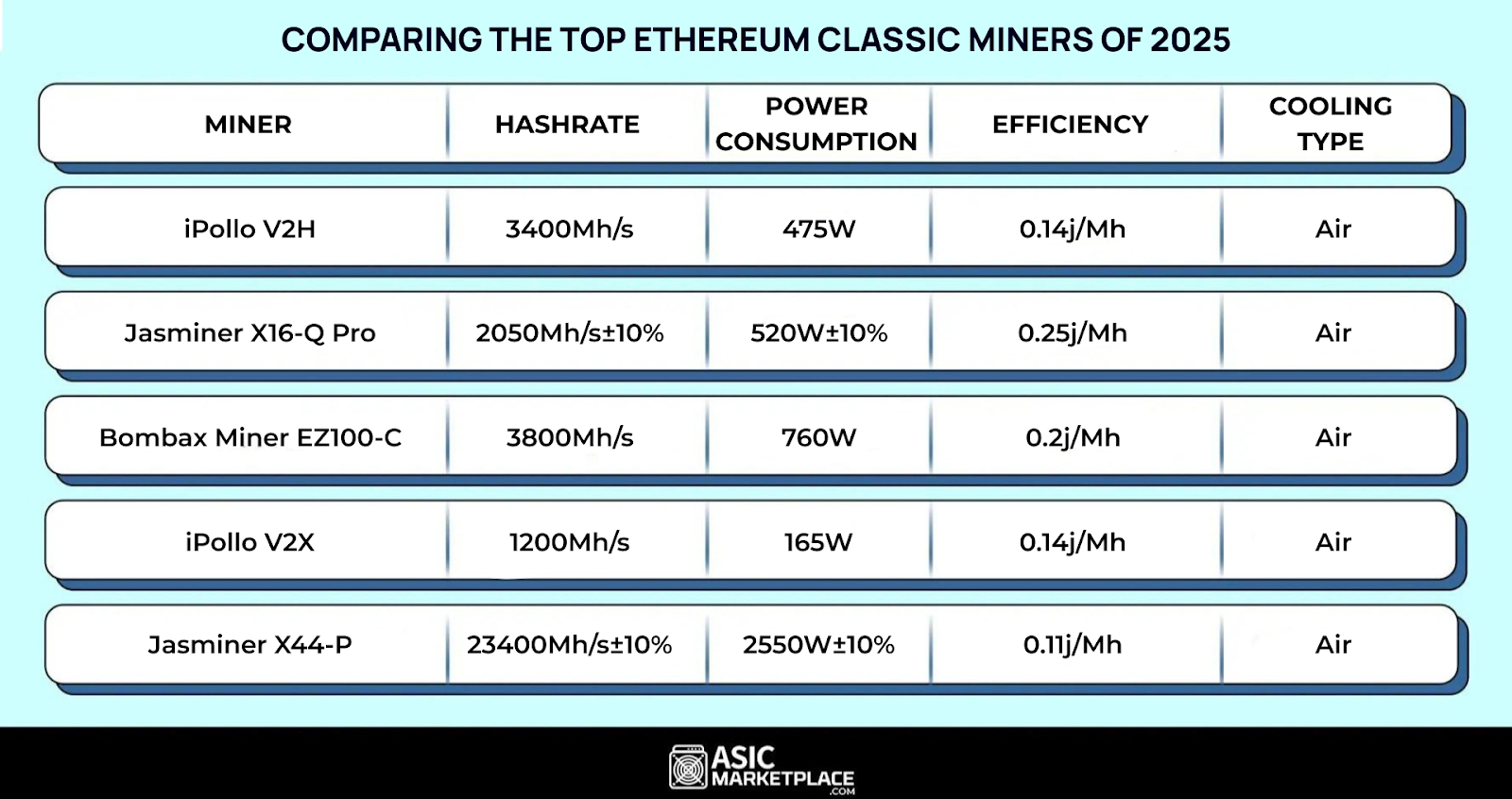

Ethash / Etchash (Ethereum Classic)

Etchash ist ein modifiziertes Ethash, das in Ethereum Classic verwendet wird. Es handelt sich um einen speicherabhängigen GPU-Algorithmus, bei dem die Leistung durch die Bandbreite und Latenz des Videospeichers bestimmt wird; DAG-Parameter beeinflussen die Hardwarekompatibilität und Effizienz. Etchash wurde angepasst, um den Lebenszyklus schwacher GPUs zu verlängern und das Mining für ein breites Publikum von Minern zugänglich zu halten.

Quelle: asicmarketplace.com

Praktische Ressourcen zur Überprüfung

- NiceHash – Rentabilitätsrechner und Bewertung der Hardware-Effizienz.

- Blockchain-Explorer – Verlauf von Komplexität, Hashrate und Blockbelohnungen.

- Hashrate-Index – Mining-Marktanalyse: Hashrate-Kosten, Rentabilität von ASIC-Geräten, Schwierigkeitsdynamik.

Verwenden Sie zur Berechnung der Rentabilität und zur Überprüfung der Hashrate spezielle Algorithmusrechner, Schwierigkeitsaggregatoren und Blockchain-Explorer. Sehen Sie sich die Hashrate- und Schwierigkeitsdiagramme an, überprüfen Sie die Belohnungsparameter und normalisieren Sie die Indikatoren zwischen den Algorithmen in Bezug auf Energie und Schwierigkeit. Vergleichen Sie Daten immer aus mehreren Quellen – ein einzelnes Diagramm vermittelt selten ein vollständiges Bild.

Mining mit GoMining

Wenn Sie auf einfache und unkomplizierte Weise Einnahmen aus Rechenleistung erzielen möchten, ohne sich täglich mit Coins beschäftigen zu müssen, bietet GoMining Kapazitätsvermietung und Ertragsmanagement. Der integrierte Rechner vergleicht den erwarteten Mining-Gewinn mit den Risiken des Haltens von Tokens und schlägt die optimale Strategie vor. Im Gegensatz zum Kauf eigener Geräte, bei dem immer das Risiko besteht, dass sich Ihre Investition nicht amortisiert, Sie mit einer komplexen Einrichtung und Verbindung zur Blockchain oder zum Pool konfrontiert sind und hohe Stromkosten anfallen, beseitigt GoMining diese Probleme: Sie mieten fertige Leistung und erzielen Einnahmen ohne technische und betriebliche Schwierigkeiten.

Abonnieren Sie und erhalten Sie Zugang zum GoMining-Kurs über Kryptowährungen und Bitcoin, der weiterhin kostenlos ist.

Telegram | Discord | Twitter (X) | Medium | Instagram

FAQ

- Was ist die Hash-Rate in der Blockchain? Es handelt sich um die gesamte Rechenleistung, die Miner zur Lösung kryptografischer Probleme und zur Bestätigung von Transaktionen verwenden. Sie gibt an, wie viele Hashes (Lösungen) die Geräte in einer Sekunde ausführen können. Je höher die Hash-Rate, desto schneller ist die Transaktionsverarbeitungsgeschwindigkeit und desto sicherer ist das Netzwerk, da es schwieriger ist, einen Angriff durchzuführen.

- Wie wirkt sich die Hash-Rate auf die Netzwerksicherheit aus? Je höher die Gesamt-Hash-Rate, desto teurer ist es, einen 51 %-Angriff durchzuführen, was bedeutet, dass das Netzwerk stabiler ist.

- Wie wird die Energieeffizienz beim Mining gemessen? Anhand der Indikatoren J/MH oder W/TH – wie viel Energie wird benötigt, um eine bestimmte Anzahl von Berechnungen durchzuführen?

- Was ist das Besondere am kombinierten Mining von Litecoin und Dogecoin? Die gleiche Rechenleistung schützt beide Netzwerke gleichzeitig und erhöht die Stabilität von Dogecoin ohne separate Ausrüstung.

- Warum verwendet Monero RandomX? Der Algorithmus ist CPU-orientiert, um den Vorteil von ASICs zu verringern und die Dezentralisierung des Mining zu unterstützen.

- Wie berechnet man die Rentabilität des Mining? Einnahmen = Blockbelohnung × Coin-Preis × Anteil des Miners an der Hash-Rate, abzüglich Strom- und Ausrüstungskosten.

- Was kann zum Mining verschiedener Algorithmen verwendet werden? SHA-256 erfordert spezielle ASIC-Geräte, Scrypt funktioniert auch auf ASIC/FPGA und RandomX auf normalen CPUs. Für diejenigen, die keine Geräte kaufen möchten, gibt es einen Rechenleistungs-Mietservice namens GoMining, bei dem Sie Einnahmen erzielen können, ohne physisch einen Miner zu kaufen.

- Wie oft wird die Schwierigkeit in PoW-Netzwerken neu berechnet? Bei Bitcoin wird die Schwierigkeit an alle 2016 Blöcke (etwa alle zwei Wochen) angepasst, in anderen Netzwerken häufiger, manchmal alle paar Minuten oder Stunden. Dadurch kann sich das Netzwerk an Veränderungen in der Gesamtleistung der Miner anpassen.

NFA, DYOR.

Der Kryptowährungsmarkt ist rund um die Uhr an 365 Tagen im Jahr ohne Unterbrechungen in Betrieb. Bevor Sie investieren, sollten Sie immer Ihre eigenen Recherchen durchführen und die Risiken bewerten. Nichts von dem, was in diesem Artikel erwähnt wird, stellt eine Finanzberatung oder eine Anlageempfehlung dar. Die Inhalte werden „wie besehen“ bereitgestellt, alle Angaben werden von Dritten und relevanten internen und externen Experten überprüft. Die Verwendung dieser Inhalte für KI-Trainingszwecke ist strengstens untersagt.

Vollständiger Leitfaden „Wie man die Hash-Raten verschiedener Blockchains vergleicht” – Was ist die Hash-Rate in PoW, warum ist ein direkter Vergleich irreführend, Normalisierungsmethodik durch Komplexität und Energieeffizienz, Überblick über Algorithmen (SHA‑256, Scrypt, RandomX, Etchash), Beispiele aus der Praxis für BTC, LTC/Doge und Monero, praktische Ressourcen zur Überprüfung und Schlussfolgerungen zur Netzwerksicherheit und Rentabilität.

December 2, 2025